移动通信安全技术学习笔记

移动通信安全技术学习笔记

2G移动通信安全(GSM)-话音短信业务

一、网络结构

移动台MS:有移动用户控制,与基站建立双向的无线通信,包括移动终端和用户身份模块SIM。移动终端完成话音编码、信道编码、信息加密、信息的调制解调和发射接收,通过空中接口接入无线网络。

SIM卡:包含认证用户身份的所有信息。只有插入SIM卡后移动终端才能接入网络。

从2G开始,移动通信系统实现了移动终端和SIM卡的分离。

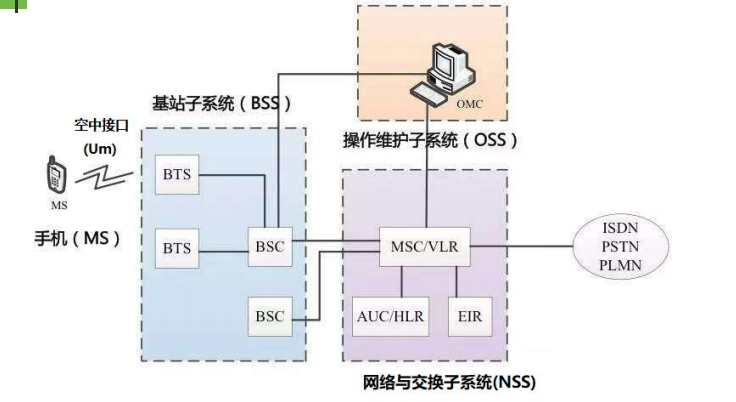

1、BSS(基站子系统)

- 基站收发信机(BTS):负责无线传输,包括收、发信机和天线等,在网络中固定部分和无线部分之间提供中继服务。

- 基站控制器(BSC):负责控制和管理基站,包括无线信道的分配、释放、越区切换等。通常一个控制器同时管理多个BTS。

2、NSS(网络交换子系统)

- 移动交换中心(MSC):是整个GSM网络的核心,提供基本交换功能,实现移动用户和固定用户的通信连接,并提供位置登记与更新、越区切换和漫游等服务。

- 用户和终端设备数据库:

- VLR:拜访位置寄存器,是一个动态数据库。通常与MSC合设,协助MSC记录当前进入其控制区域内的来访移动用户的有关数据。用户离开时信息被删除。

- AUC:认证中心,GSM系统的安全性管理单元,存储用户的鉴权和加密信息,用来保护用户的安全性和防止非法用户接入网络。一般与HLR合设,向HLR提供鉴权参数。

- HLR:归属位置寄存器,系统的中央数据库。存储管辖范围内所有的签约移动用户的信息,包括移动用户号码、移动用户的类别、补充业务等静态数据,还包括移动用户漫游时的有关动态数据。

- EIR:移动设备识别寄存器,存储了移动设备的国际移动设备识别码(IMEI),可以保证入网移动设备是拥有入网许可的。

3、OSS(操作与维护子系统)

- 操作与维护中心(OMC):对BSC、MSC和VLR等设备的各个功能单元的维护和操作。

二、安全性

- GSM系统业务单一,只有话音、短信、窄带数据业务。利益想官方只有用户和运营商。

- 安全目标:一是防止未授权的用户接入网络,二是保护用户的隐私权。

- 信令:通信系统中的控制指令。

- 安全实现:

- 在无线链路上隐藏用户的身份,如使用临时识别号(TMSI)替代国际移动用户识别码IMSI。

- 在无线链路采用加密技术,保护用户语音和部分信令数据。

- 采用鉴权机制,对接入网络的用户身份进行鉴别。

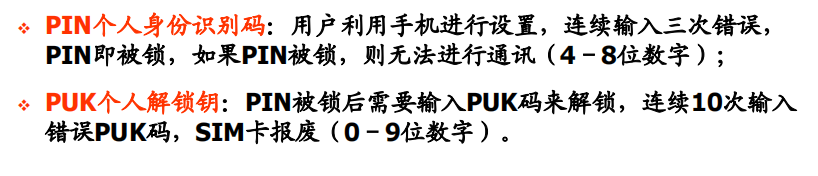

- 通过个人化的用户身份模块(SIM)存储用户的安全相关信息。并使用PIN码实现对SIM卡的访问控制。

三、SIM卡

Subscriber Identity Model用户身份模块

- 可以被应用于不同的GSM手机,实现机卡分离。

- SIM卡中存储有持卡者的身份识别信息(IMSI),用户数据、保密数据(鉴权密钥Ki)和**鉴权算法(A3/A8)**等。

- SIM卡是一个装有微处理器的芯片卡,内部有5个模块,并且每个模块都有对应一个功能:微处理器CPU(8位)、程序存储器ROM、工作存储器RAM、数据存储器EEPROM和串行通信单元。

SIM卡中存储的内容:

1、鉴权密钥Ki:由运营商在SIM卡初始化时写入,与SIM卡中IMSI一一对应,一旦写入后无法再通过I/O接口被外界读取,所需要使用Ki算法都仅在SIM卡内部运行。

2、保密算法:鉴权算法A3/A8,由制造商生产SIM卡时写入,算法保密,由运营商掌握。

3、唯一的国际移动身份识别号(IMSI),用以标识用户身份。

4、空口加密密钥Kc:鉴权过程中由Ki导出,并通过SIM卡的IO口发送给移动终端来完成对空口链路的加密。

5、相关标识: IMSI:国际移动用户标示号;IMEI:国际移动设备身份码。

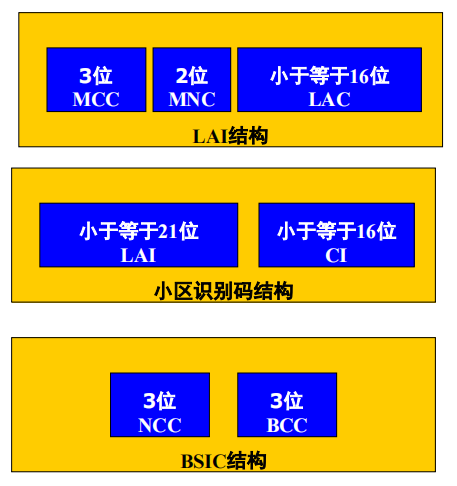

- LAI:区域识别码

- LAC:Location Area Code位置区域码,最多不超过16位,用于识别GSM网络中位置区域的固定长度的码字,由运营商自定义。

- 小区识别码:一个位置区分为若干个小区,每个小区用一个小区识别码CI来标识。

- BSIC:Base StationIdentity Code基站识别码,用于区分不同地区边界采用相同载波的相邻基站。

- NCC:网络色码,用于识别相邻的移动通信网络。

- BCC:基站收发台(BTS)色码,用于识别同一载波的不同基站。

四、GSM空口链路的用户身份识别

1、MS在新的VLR使用TMSI进行位置更新时的鉴权过程

- 当MS进入VLRn时,通过监听在广播信道中进行广播的位置区域标识LAI信息,发现以前存储在SIM卡中的LAIo(表示旧的位置区域标识)和现在接收到的LAIn(表示新的位置区域标识)不相同,移动台必须进行新的认证。

- MS发送LAIo或TMSIo标识给新的VLRn。

- VLRn根据收到的TMSIo,发送TMSIo到MSC/VLRo,查清TMSIo代表的IMSI身份。

- MSC/VLRo将没使用过的鉴权三元组发送VLRn。

- VLRn选择一个认证向量组中的随机数发送给MS,从而完成用户鉴权

2、用户第一次使用移动台时的鉴权过程(需要IMSI)

- MS读取存在SIM卡中缺省的TMSI,并将其发送到网络端的MSC/VLR。

- 由于MSC/VLR不知道TMSI,因此请求MS发送IMSI。

- MS发送IMSI到MSC/VLR。

- MSC/VLR发送IMSI给HLR以获取该用户的鉴权三元组,同时给MS分配一个新的TMSI。

- MS重新发起认证请求。

3、MS在新VLRn使用IMSI进行位置更新时的鉴权过程

- 当原来的MSC/VLRo不可达到(或者TMSI信息VLRo没有时),须使用IMSI进行认证。

- MS发送IMSI给VLRn,VLRn根据IMSI确定MS的归属HLR/AuC,并发送请求鉴权三元组。

- HLR/AuC收到请求后,发送认证鉴权三元组至MSC/VLRn。

- MSC/VLRn选择随机数发给MS,完成对用户的认证。

一般情况下,空口信道的用户身份是使用TMSI代替IMSI进行传输的,且相关信息会被保存在VLR数据库中,但在下列两种情况下,网络段必须要求移动段在空口明文发送IMSI。第一、SIM卡第一次入网。第二、访问位置寄存器VLR中域用户有关数据丢失。这两种情况的本质都是用户尝试接入VLR,但无法通过TMSI查询到对应的IMSI,无法确认用户身份。

五、GSM鉴权

GSM网络需要通过用户鉴权机制来鉴别当前接入网络的SIM的合法性,为后续GSM空口加密派生会话密钥。

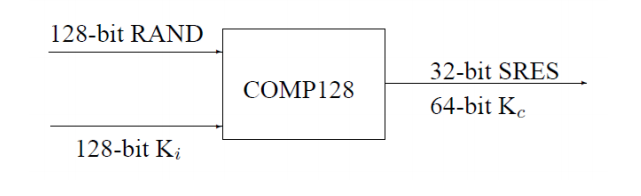

用户入网时,一对唯一的{IMSI,Ki}已经被存储到SIM卡中,同时还有一份副本存储在AUC中。AUC和SIM都实现了鉴权算法A3/A8,A3用于生成鉴权响应SRES,A8用于生成空口加密密钥Kc。

鉴权三元组{Rand,SRES,Kc}

鉴权过程

- 移动台向VLR注册时,MSC/VLR选择一个鉴权三元组,并将随机数发给MS。

- MS收到随机数后,利用SIM卡中的A3、A8和鉴权密钥Ki计算出SRES和Kc,并将SRES发送给MSC/VLR。

- MSC/VLR比较三元组中的SRES与MS发送的SRES一致性,一致则证明移动台的身份。

六、SIM卡克隆

将正式渠道发行的SIM卡信息复制到其他卡片上,核心问题是对SIM卡内存储的鉴权密钥Ki的破解。

七、Comp128算法

八、GSM的空口加密

2G公众移动通信系统安全(GPRS)-数据

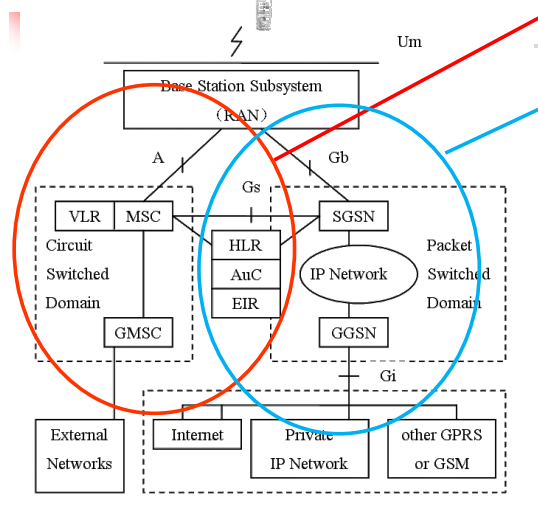

GPRS,通用分组无线业务。引入分组交换域,支持采用分组方式进行数据的传输。适用于间断的、突发的、频繁的、少量的数据传输,也适用于偶尔的大量数据传输。在信道上提供TCP/IP连接,可以用于Internet连接,数据传输等应用。

一、结构

SGSN:服务GPRS支持节点,记录移动台的当前位置信息,且在移动台和GGSN之间完成移动分组数据的发送和接收。

GGSN:GPRS网关支持节点,起网关作用,可以把GSM网中的GPRS分组数据包进行转换,实现和多种不同的数据网络连接,如ISDN、PSPDN和LAN等。

二、特点

- 传输速率相较于GSM大幅度提高。

- 只有在发送和接收数据时才占用资源,多个用户可高效的共享同一无线信道。

- 快速建立连接,接入等待时间短。

- 提供实时在线功能,用户将始终处于连线和在线状态。

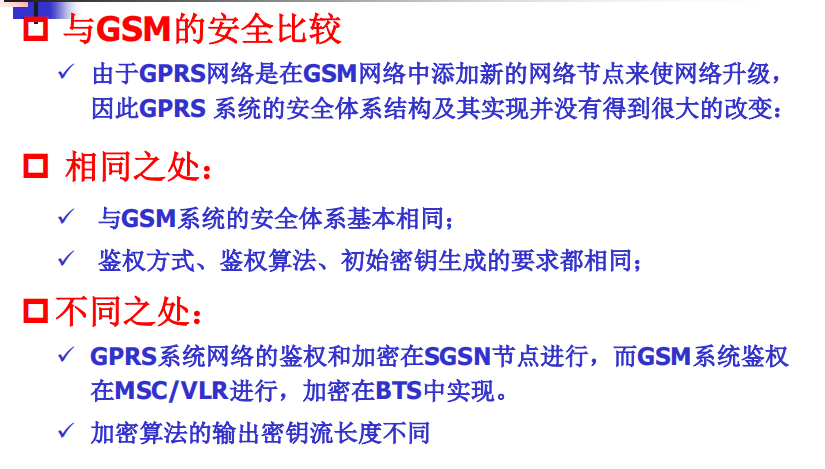

三、安全性

- 采用GEA算法实现MS和SGSN之间用户信息和信令信息的加密保护。

- 与GSM鉴权机制和身份隐藏(使用临时标识符)相同。

- 利用GPRS隧道协议GTP对IP或者X.25分组封装,实现二者之间的数据传输;

- IPSec为GTP信令和业务数据加密,令其可以通过外部IP网络安全传送。

1、身份隐藏

GPRS采用电路交换和分组交换,不同交换领域采用不同的临时身份识别码。32位比特数据的最高两位区分。

电路交换:TMIS:0~BFFF

分组交换:P_TMIS:BFFF~FFFF

2、鉴权过程

- 移动台发送请求到SGSN。

- SGSN发送鉴权数据请求消息到HLR/AUC,请求用户的鉴权数据。

- HLR/AUC首先产生一个随机数RAND,然后由用户的密钥Ki和随机数Rand经A3算法产生签名响应SRES,经A8算法产生加密密钥GPRS_Kc,发送{Rand,SRES,GPRS_Kc}发送给SGSN。

- SGSN向MS发送鉴权请求消息,其中包括鉴权三元组中的Rand。

- 移动台利用SIM卡中保存的密钥和对应的算法,利用SRES和GPRS_Kc,并将鉴权响应SRES通过鉴权响应发送SGSN。

- 比较判定。

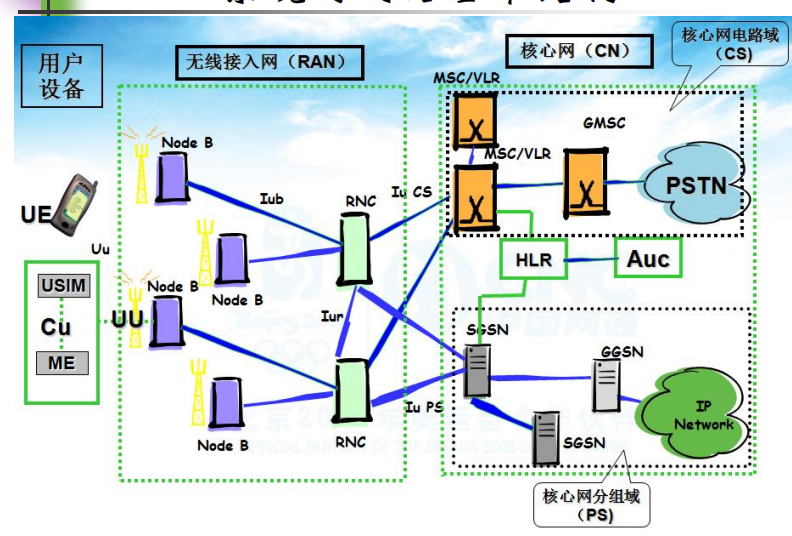

3G移动通信安全(UMTS)

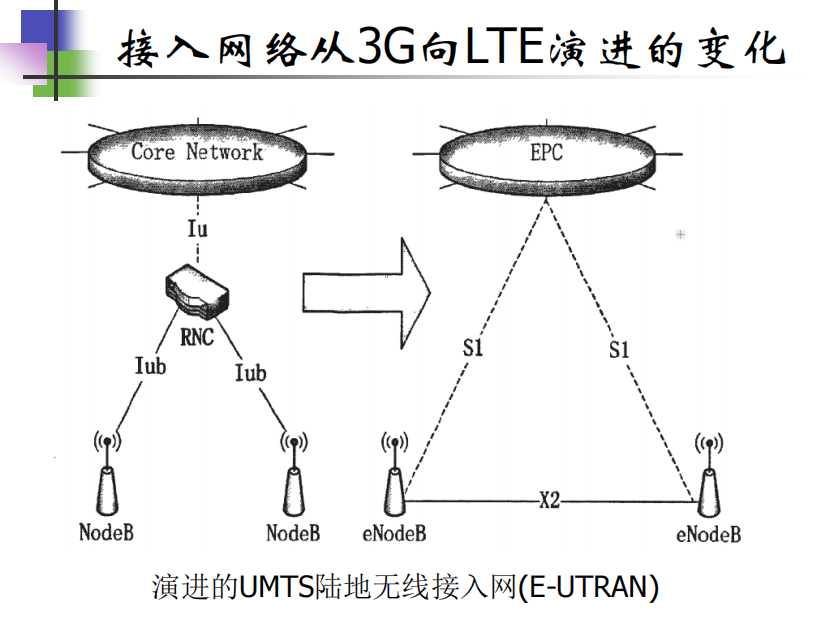

一、组成

- UE(移动终端):由移动设备(ME)和通用用户识别模块(USIM)组成。

- 无线接入网(RAN):包括两个网元(NodeB和RNC)。NodeB是3G中的基站,相当于GSM中的BTS。RNC是无线网络控制器,想的那个与GSM中的BSC,管理和控制下面的多个基站。主要提供无线资源管理和控制功能(无线资源管理用于保持无线传播的稳定性和无线连接的服务质量,控制功能包含所有和无线承载建立、保持、释放相关的功能)。

- 核心网(CN):基本沿用了GSM的电路交换域和GPRS的分组交换域,但进一步分为了服务网络SN(提供交换和漫游的部分,包括VLR/MSC、SGSN)和归属环境HE(包括有关用户的静态信息,包括HLR/AUC)。

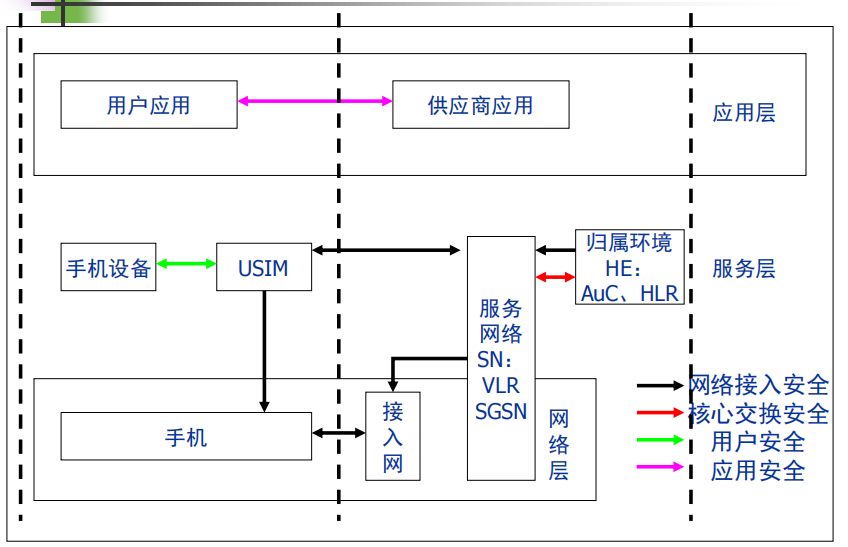

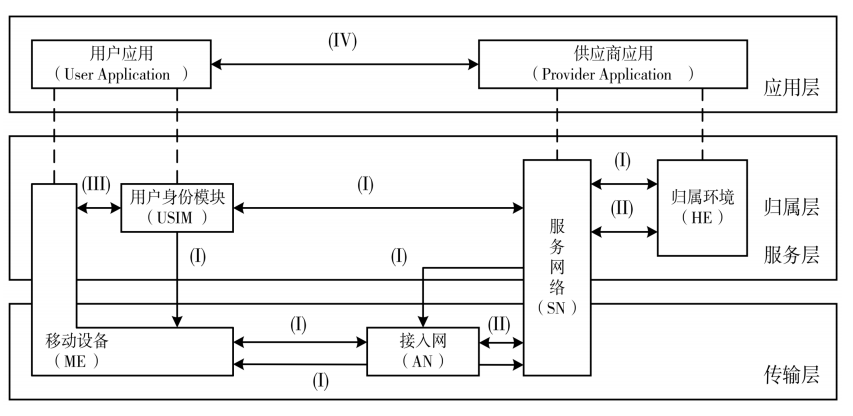

二、3G系统的安全体系结构

1、五个安全域

- 接入域安全:为用户提供安全的3G网络接入,防止对无线链路的攻击,包括用户身份保密、用户数据保密、用户和网络间的双向认证等。

- 网络域安全:在运营商节点间提供安全的信令数据交换,包括网络实体间的相互认证、信息加密和完整性保护。

- 用户域安全:提供对无线终端的安全访问,包括用户和USIM的认证、USIM和终端间的认证。

- 应用层安全:保护用户与服务提供商间在应用层面安全的交换数据,包括应用层安全机制。

- 安全的可视性和可配性:使得用户指导网络的安全服务是否在运行,以及它提供的服务是否安全。

三、网络访问安全性:

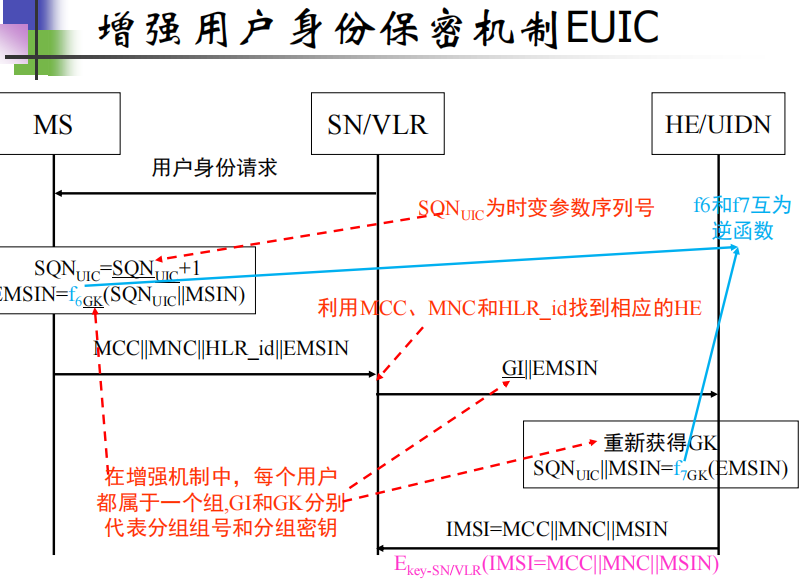

1、用户身份保密技术

身份保密、位置保密、不可追踪(TMSI不能长期代表用户身份),核心还是在无线信道上隐藏用户身份。

两种机制:1、UIC(使用TMSI代替IMSI,沿用GSM)。2、EUIC(使用加密的IMSI,未实现)。

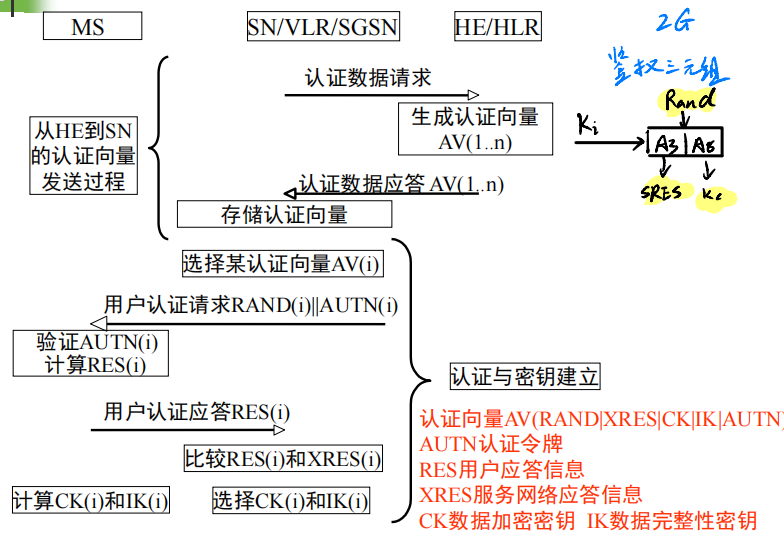

2、认证与密钥协商

MS认证数据请求。

HE/HLR生成认证向量。

SN认证数据应答,存储认证向量。

SN选择某认证向量i,用户认证请求RAND(i)||AUTN(i)。

用户认证AUTN(i),计算并认证应答RES(i)。

SN比较RES(i)和XRES(i),计算CK_i和IK_i。

注:AUTN认证令牌,RES用户应答信息,CK数据加密密钥,IK数据完整性密钥。

(1)AKA的目的

- 完成网络与用户的双向认证(由AUTN完成UE认证网络端)

- 生成加密密钥(CK) 和完整性密钥(IK)

- 确保CK/IK 的新鲜性,即以前没有使用过(由Rand保证)

- 安全性:1、双向认证,认证完成后提供加密密钥和完整性密钥,防止假基站攻击;2、密钥的分发没有在无线信道上传输,AV在固定网内的传输也由网络域安全提供保障;3、密钥的新鲜性,由新的随机数提供,防止重放攻击;4、对有可能暴露用户信息的SQN用AK异或,达到隐藏SQN的目的;

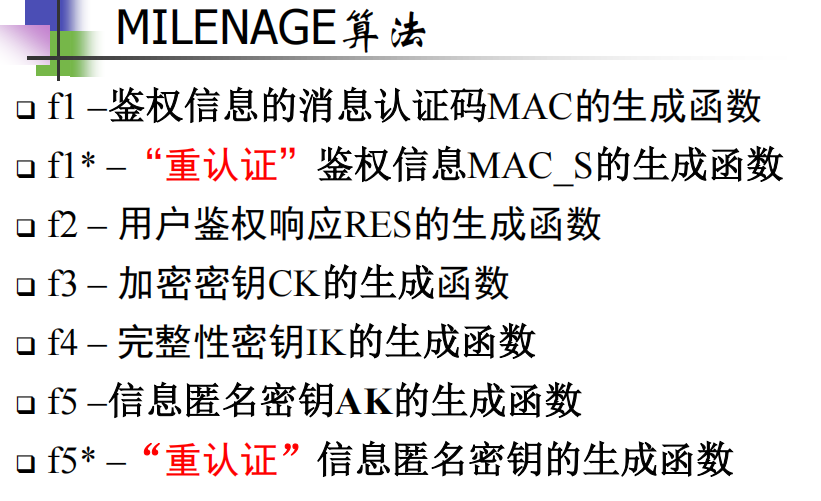

3、milenage算法

3GPP中定义了12个安全算法f0~f9, f1 * 、 f5 * ;

- f0生成随机数。

- f6和f7互逆。

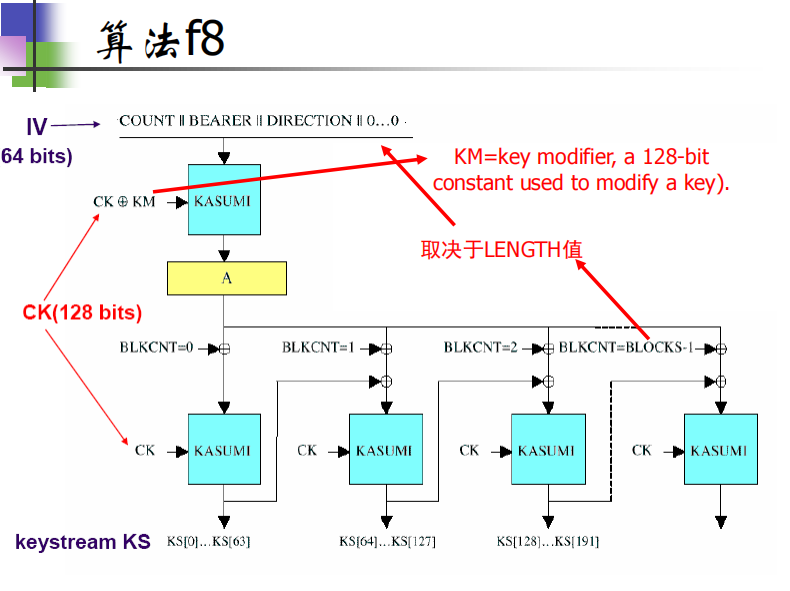

- f8:无线链路加密算法,KASUMI为基础,结合计数器模式(CTR)和输出反馈模式(OFB)

- f9:无线链路完整性算法,以分组密码算法KASUMI为基础构造,采用了改进的CBC-MAC模式(一般称为3GPP-MAC);

- milenage算法是一个以分组密码为核心的一组算法框架,用于完成AKA协议中的f1-f5。

(1)重新认证

如果用户计算的SQN(序列号)不在USIM认为的正确范围内,将发起一次重新认证。

AUTS:再同步认证令牌

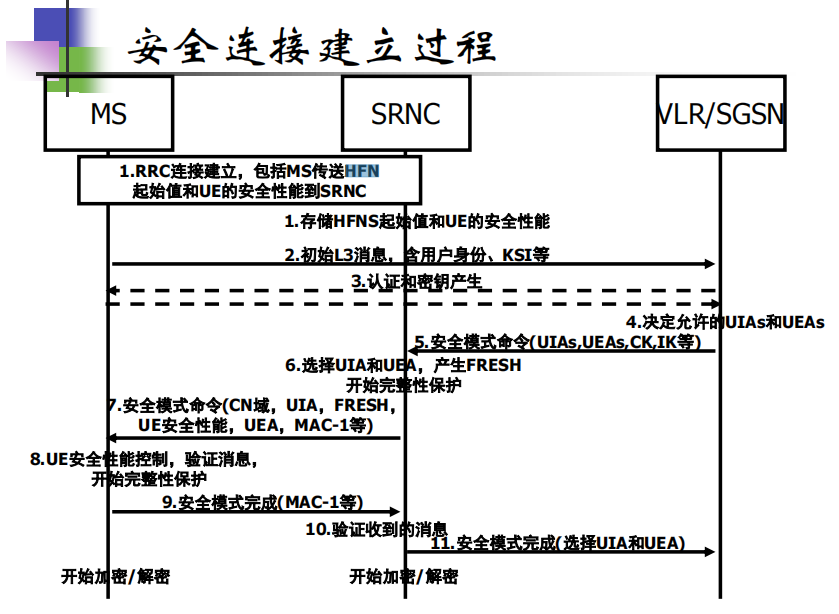

4、安全链接建立

完整性模式协商和加密模式协商。

5、接入链路的加密技术和完整性保护技术

在用户鉴权认证以后,在移动台生成了加密密钥CK。使用户可以以秘闻的方式在无线链路上传输用户信息和信令信息。发送方采用分组密码流对原始数据加密,采用了f8算法。接收方接收到秘闻,经过相同过程,恢复出明文。

完整性保护:发送方将要传送的数据用完整性密钥IK经过f9算法产生的消息认证码MAC,附加在发出的消息后面。接收方接收到后,用同样的方法计算出HMAC,将MAC和HMAC相比较,如果二者相等,则证明了消息的完整性。

(1)KASUMI算法

- 分组64bit,密钥长度128bit,主算法由线性混合函数FL和非线性混合函数FO组成;

- 非线性混合函数的非线性部分为FI,FI也是KASUMI函数惟一的非线性变化;

- 非线性盒子S7和S9是整个非线性子函数FI的核心,也是KASUMI算法的核心,它的强度就决定了密码算法的强度;

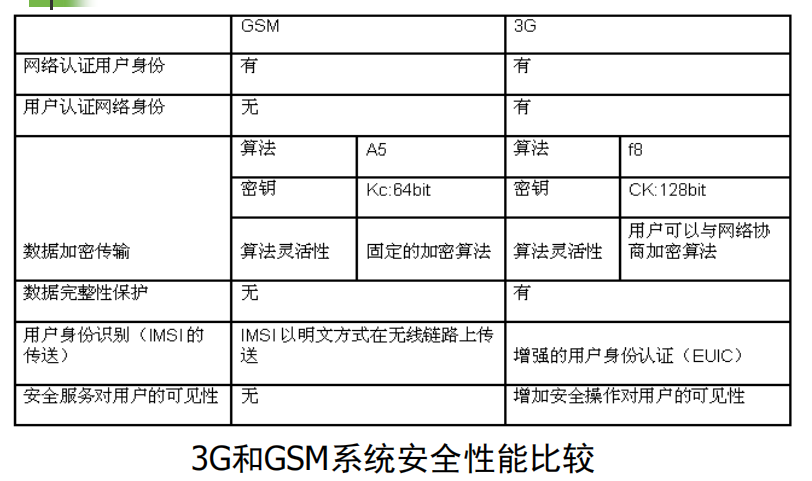

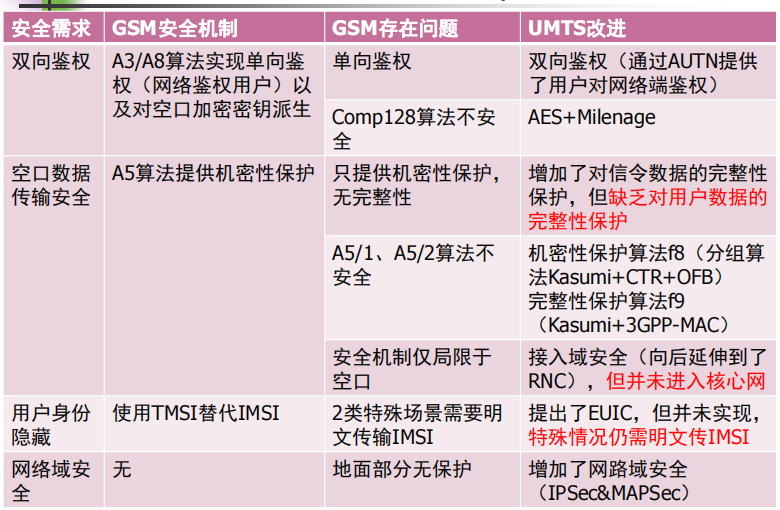

UMTS体系改进(与GSM比较)

6、2G和3G共存处理

1、共存时的用户鉴权

(1)用户使用USIM卡接入到网络中,通过UTRAN(UMTS陆地无线接入网)接入时,使用UMTS鉴权;当使用3G移动台和3G的MSC/VLR或SGSN的BSS接入时使用UMTS鉴权机制;当使用2G移动台和2G的MSC/VLR或SGSN的BSS接入时使用GSM鉴权机制。

(2)用户使用SIM卡接入网络中,鉴权过程必然是GSM系统的。

四、网络域安全

主要指接入域(AN)、服务域(SN)、核心域(CN)中的网络实体之间的信令、数据的安全传输。

1、主要机制

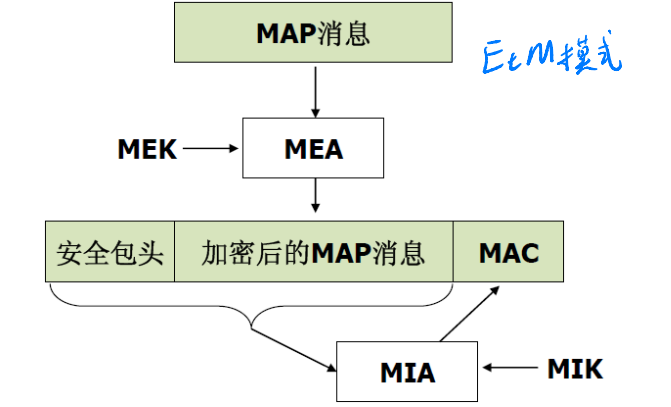

(1)MAPsec:MAP(移动应用部分,SS7信令中专述移动通信的部分。对一个明文的MAP消息进行保护。

(2)IPsec:对IP层进行保护来实现对敏感信息的安全传输。能够保护更底层的消息头部。

2、MAPsec

(1)基本原理

MEA:计数器模式下的AES

MIA:CBC-MAC模式下的AES

保护模式:0、1、2(不提供保护、提供完整性保护、同时提供完整性保护和加密保护)

安全包头:

SPI Original component ID TVP NE-ID Prop SPI :安全参数索引,它与目标PLMN ID一起指向一个唯一的MAPsec安全关联(SA)。

Original component ID:原始MAP消息的类型,以便接收方能够正确处理MAP消息。

TVP:时变参数,32比特的时间戳,用来抵御重放攻击。

NE-ID:网元标识,用于同一时间戳内不同的网元产生不同IV

Prop:所有权域,用于同一时间戳内同一网元在加密不同的Map消息时可以产生不同的IV。

(2)密钥管理中心KAC

一个网络只有一个KAC,

- 保存自己的公钥对

- 保存其他网络KAC的公钥对

- 保存向其他网络发送敏感数据的对称对话密钥

- 保存用于解密其他网络发送来的敏感数据的对称对话密钥

- 安全分发对称会话密钥到本网的成员实体。

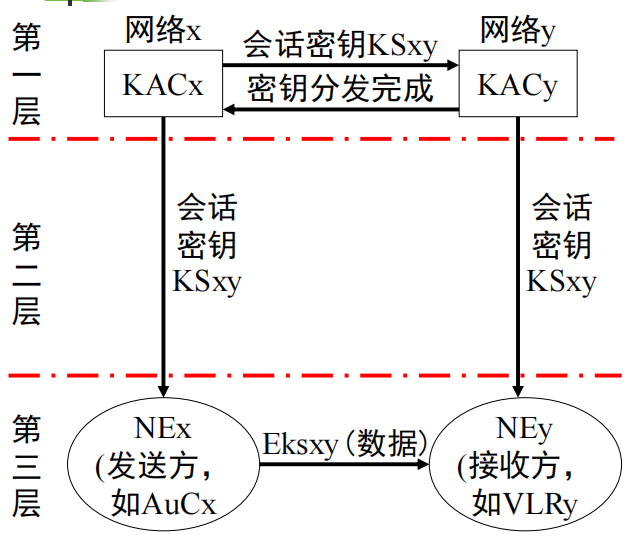

(3)MAPsec机制的安全模型

- 同一个通信网络的网络成员间传送数据只使用第二、第三层,不用第一层。

- 同一运营商的网络都要执行第二层功能。

- 密钥交换采用上述密钥交换方式

- 第一层KAC把协商好的用于发送和解会搜数据的会话密钥分发给相关网络成员。

- 第三层使用对称加密算法,采用分发好的密钥安全的交换敏感数据。

- Eksxy(数据)表示了网络X使用对称密钥算法加密数据发送给网络Y。

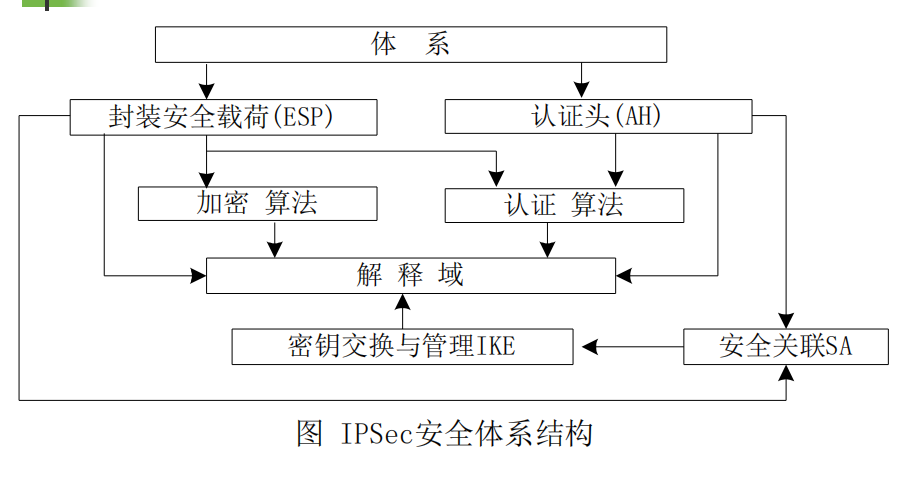

3、IPSec

IP层上的通信进行保护

工作方式:认证头(AH)、封装安全负载(ESP)

IPSec协议组成

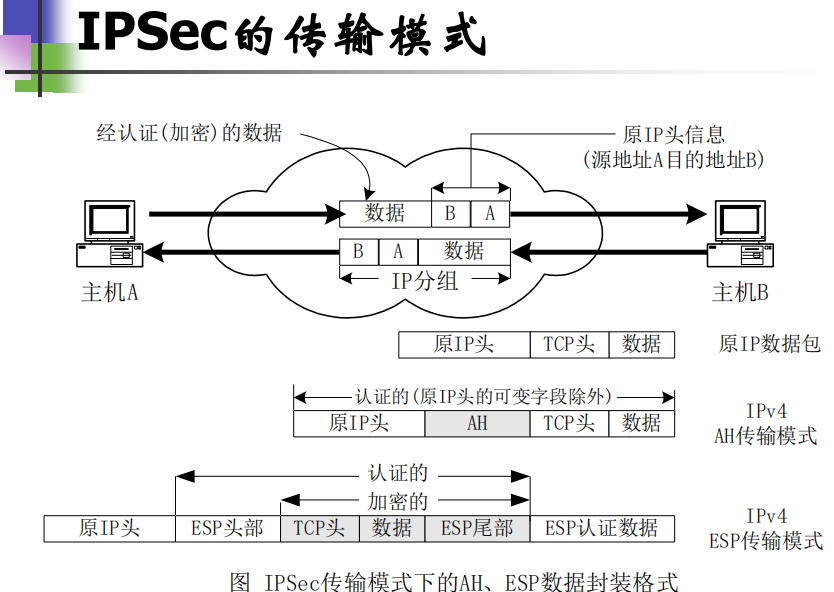

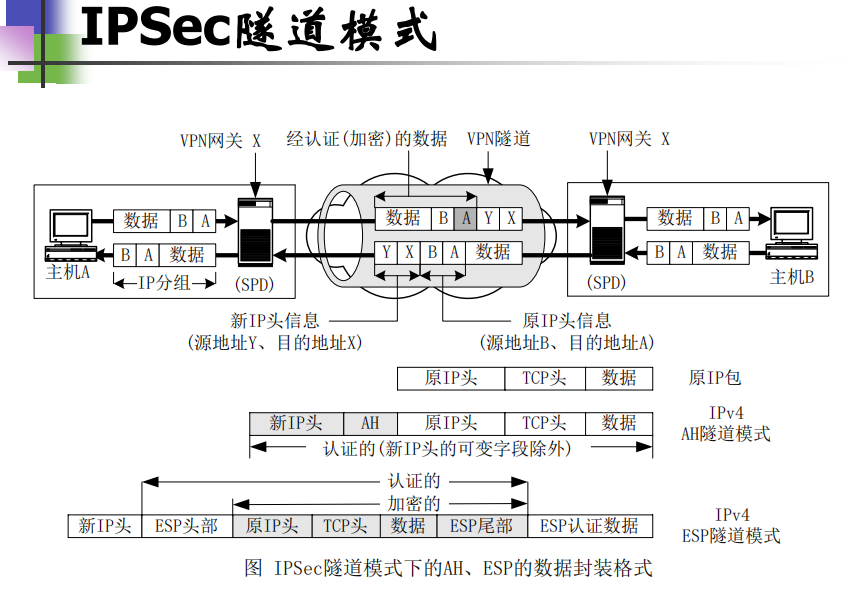

1、AH:Authentication Header。为IP通信提供数据源认证、数据完整性和反重播保证,他能保护通信免受篡改,但不能防止窃听,适合用于传输非机密数据。

传输模式(不需要创建新的IP包头)和隧道模式(为每一个包创建一个新的IP包头)

2、ESP:Encapsulating Security Payload。为IP数据包提供完整性检查、认证和加密,比AH更完善。

除AH功能外,还提供对IP报文的加密功能。隧道模式和传输模式

3、IKE:Internet Key Exchange。密钥协商和密钥管理。

五、GSM&UMTS安全机制的对比

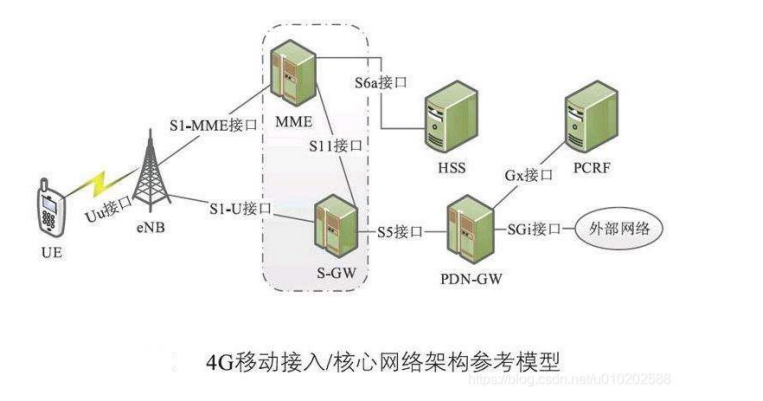

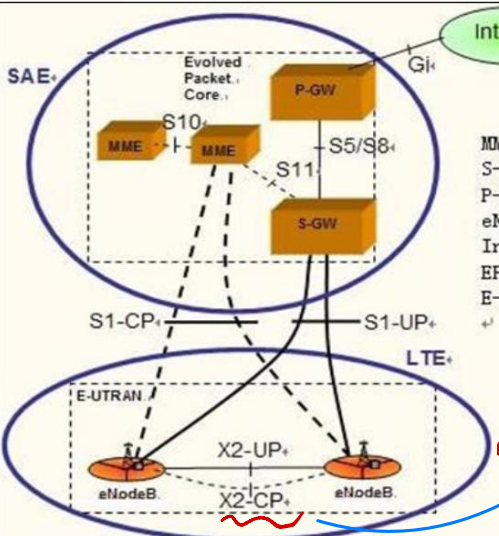

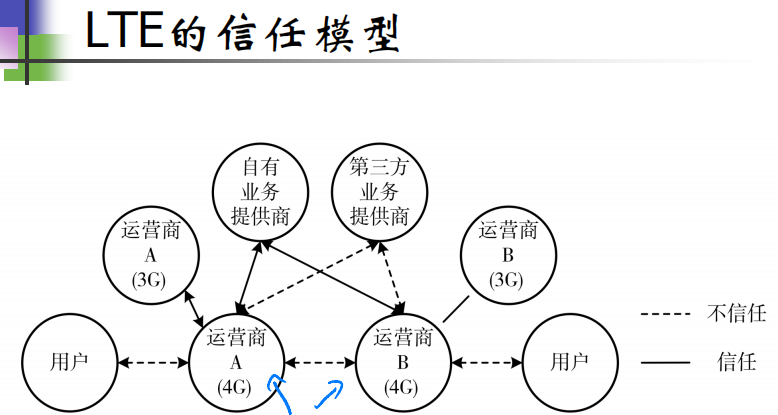

4G移动通信系统安全(LTE)

4G: LTE+SAE+IMS

LTE:是无线接入网,支持1.25MHz~20MHz宽带。

SAE:是面向全IP分组域核心网的演进,又称为演进的分组核心网EPC。

IMS:主要解决将语音等多媒体业务承载到4G网络,使得分组域(PS)具有电路域(CS)的部分功能,支持回话类和非回话类的多媒体业务。

一、LTE的网络架构

- MME移动性管理实体:SAE的控制核心,主要负责用户接入控制、业务承载控制、寻呼、切换控制等控制信令处理。

- S-GW服务网关:本站基站间切换时的锚定点,负责在基站和P-GW之间传输数据信息、为下行数据包提供缓存、基于用户的计费

- HSS:用于存储用户签约信息的数据库,存储的信息包括用户标识、用户安全控制、用户位置、用户策略控制等信息。

- P-GW分组数据网网关:分组数据网关作为数据承载的锚定点,提供以下功能:包转发、包解析、合法监听、基于业务的计费、业务的QoS控制,以及负责和非3GPP网络间的互联等。

- eNodeB演进基站

注:在3G中节点间通过RNC(无线网络控制器)连接,无法直接通信。但在4G中,结点间可以直接通信。

二、LTE的安全框架

1、安全威胁

- eNodeB体积相对较小,成本低,可能部署在不安全的地点。因此与核心网络连接所使用的传输链路也是不安全的。

- 对eNodeB可能存在物理攻击和网络攻击。

2、安全架构

- 接入网络安全(I):为用户提供对系统服务的安全接入,保护了无线链路免受攻击。包括USIM卡、移动设备ME、无线接入网AN、服务网SN、归属环境HE之间的安全通信。重点时SN和HE之间的安全通信。

- 网络域安全(II):使AN和SN、SN和HE之间可以的交互信令及用户数据,抵御有线网络连接范围内的各种攻击。

- 用户域安全(III):保证对移动台的安全访问,实现用户终端对USIM卡的识别和安全交互。

- 应用域安全(IV):实现用户应用与运营商应用之间可安全的交互(应用层)。

- 安全的可视性和可配置性(V):用来通知用户一个安全特性是否处于使用状态,以及一些服务是否需要以来某些安全特性。

注:

1、在ME和SN之间增加了双向箭头表明移动设备和服务网之间也存在非接入层安全。

2、AN和SN之间增加双向箭头表明接入网和服务网之间的通信需要进行安全保护。

3、增加了服务网认证的概念,因此归属环境(HE)和服务网之间的箭头由单向箭头改为双向箭头。

3、LTE安全要求

- 继续使用USIM。

- 移动终端(UE)与网络之间要有双向认证。

- 无线链路的机密性可选

- 无线资源控制层RRC和非接入层NAS要有强制完整性保护机制。

- 用户层面的数据完整性保护可选。

4、接入层和非接入层

eNB处于一个完全不信任区域,因此LTE的安全包括两个层次。

- 接入层安全(AS):移动终端UE和eNB之间的安全,主要执行AS信令的加密和完整性保护。

- 非接入层安全(NAS):UE和移动性管理实体MME之间的安全,主要执行NAS信令的加密和完整性保护。

三、安全机制

1、匿名

定义了一个明确的UE临时标识GUTI,以隐藏IMSI。S-TMSI是GUTI的缩简形式,用在接入网络之后的身份标识,每次接入时都会变化。

MME在用户接入后,根据约定好的生成算法和产生的随机数生成S-TMSI。

MME在分配完S-TMSI后,保存其与IMSI之间的映射关系。在接入流程完成后,用户使用S-TMSI与MME进行交互通信。

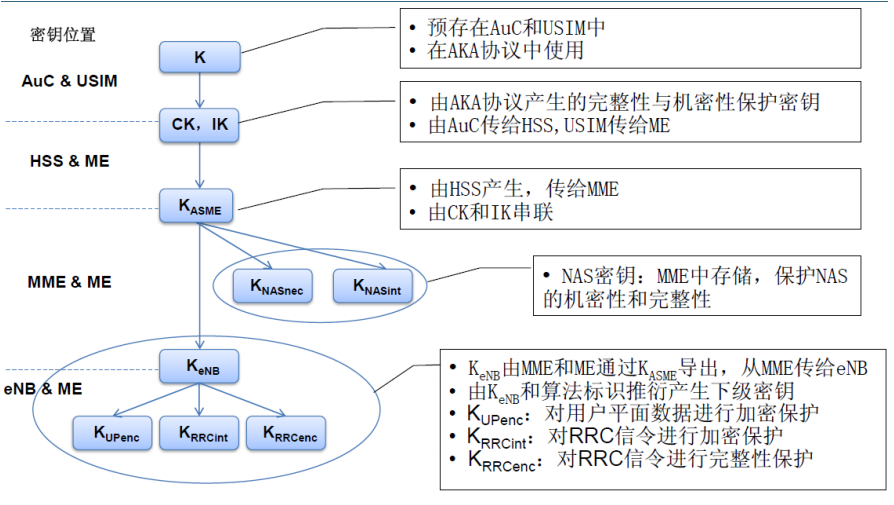

2、认证

3GPP组织定义了EPS-AKA方案。

- HSS通过对MME发送的服务网络号SNID来验证服务网的合法性,提高来安全性。

- 采用层次化的密钥生成机制,提高了通信的保密性,在身份认证完成后,首先协商生成的是基础密钥K_ASME,再根据不同的通信数据类型和通信链路,用不同的算法计算出不同的完整性保护密钥IK和加密密钥CK。

- 加入了独立的SQN机制,对认证向量采用按序处理,减少了以前3G-AKA中由于SQN不同步而带来的系统开销。

3、密钥管理

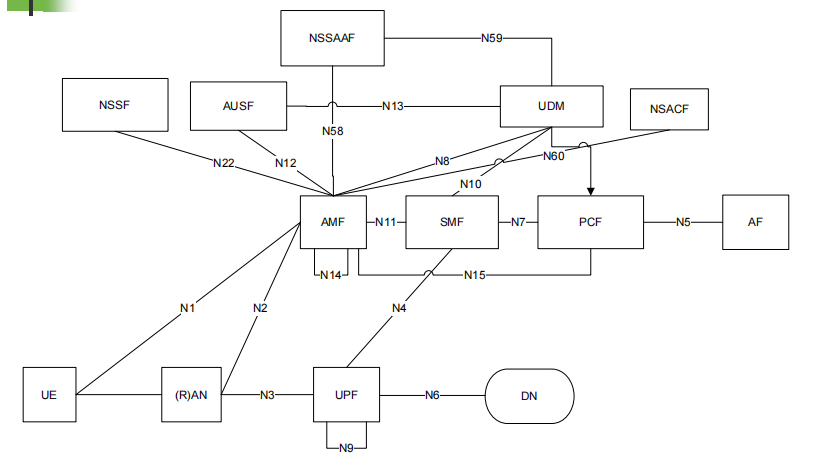

5G移动通信系统安全

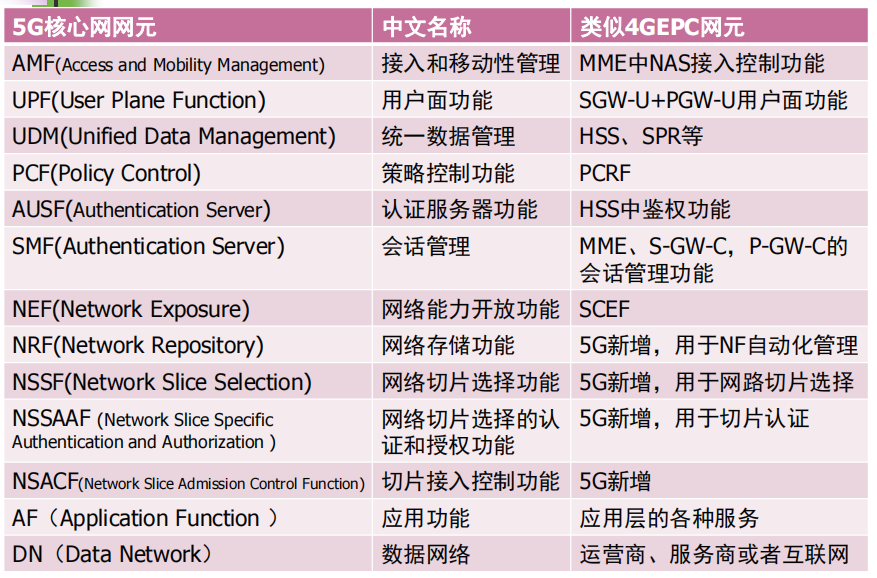

一、系统架构

WLAN安全

一、概念

WLAN:把远程计算机用无线方式连入一个计算机网络中,作为网络的一个节点,使之能够获取网络上的所有服务。以无线方式入网的计算机具有一定程度的移动性,在一定的区域内移动但又随时和网络保持联系。

由无线网卡、无线接入点AP,计算机和有关设备组成。

按采取的类型分类:网桥连接型、访问节点连接型、Hub接入型和无中心型。

采用802.11系列标准。安全机制:扩展服务集标识符(ESSID)、开放系统认证、共享密钥认证、访问控制列表、密钥管理

二、WEP

有线对等保密,是802.11协议中保障数据传输安全的核心部分。

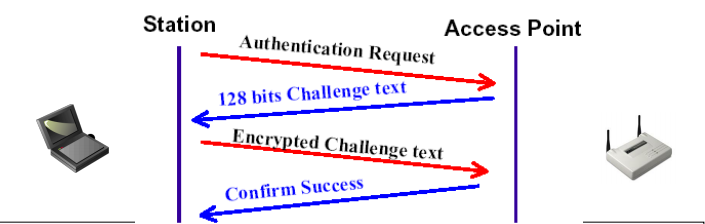

1、鉴权

四步握手,单项认证

共享密钥验证:

- 客户发出验证请求

- 无线接入点AP产生一个挑战信息,并发送给客户端。

- 客户端使用WEP密钥加密数据包并且将她发回

- AP解密数据包并且同原消息比较。

- AP向客户端发出成功信息。

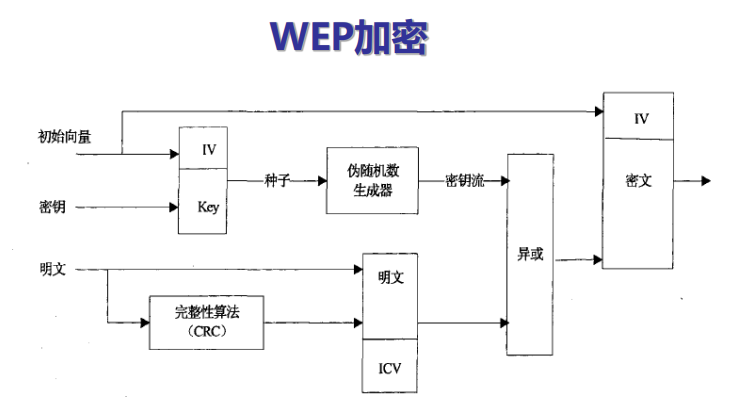

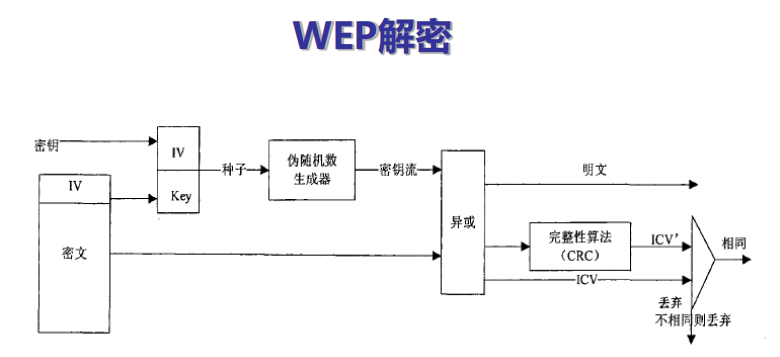

2、私密性

RC4流密码加密,密钥长度40bit/104bit。

注:

1、WEP存在弱密钥,当获得足够多的弱密钥时,可恢复出WEP的共享密钥。

2、生成RC4 密码流的初始化向量IV是明文发送,可能会发生IV重复使用,使用相同的加密序列加密两次会导致信息泄露。

3、RC4 是一个序列密码加密算法,发送者用一个密钥序列和明文异或产生密文,接收者用相同的密钥序列与密文异或恢复出明文。一旦密钥序列被重用,攻击者很容易能够恢复出明文。

4、上述安全漏洞和WEP对加密算法的使用机制有关,即使增加密钥长度也不可能增加安全性。

5、缺乏完整性保护。设计了综合检验值ICV进行完整性保护,来防止传输错误,使用了CRC32算法实现,但CRC32是线性运算,是设计用来检测消息中的随机错误,不是安全杂凑函数,不具备密码学上的安全性,攻击者可以篡改加密的信息。

完整性:CRC32,

三、WPA

预置共享密钥(WPA-PSK):适用于家庭用户或中小企业。无须专门的认证服务器,要求在每个WLAN节点上预先输入一个密钥即可实现,只要密钥吻合,用户就可以获得WLAN的访问权。

802.1x+EAP:适合大型企业网络,用户必须提交认证凭证,通过特定的认证服务器来实现认证,在获得授权后才能通过端口使用网络资源。